Una pericolosa variante del ransomware FTCODE sta colpendo le caselle di posta certificata (PEC) di aziende e pubbliche amministrazioni italiane. Ecco tutti i dettagli tecnici per riconoscerlo e i consigli pratici per difendersi e prevenire un possibile attacco.

Una variante del ransomware FTCODE sta prendendo di mira le caselle di posta elettronica certificata (PEC) italiane: il malware viene veicolato mediante una massiccia campagna di malspam proveniente da altre caselle di posta elettronica (per lo più PEC) precedentemente compromesse.

Già lo scorso 2 ottobre, il ransomware FTCODE aveva iniziato a diffondersi mediante una finta PEC inviata dall’indirizzo di posta certificata del “responsabile settore lavori pubblici del comune di Cassano allo ionio” e diretta soprattutto a comuni e pubbliche amministrazioni.

In questa vecchia campagna di diffusione del malware, l’e-mail faceva riferimento ad una fattura scaduta e in allegato aveva un archivio compresso in formato ZIP contenente a sua volta un documento in formato DOC dotato di macro malevola.

Nel momento in cui l’ignaro utente estraeva e apriva il file DOC, abilitando contestualmente le funzionalità macro, non faceva altro che attivare il malware JasperLoader nascosto nel file WindowsIndexingService.js che in passato è stato utilizzato dai criminal hacker per mantenere attivo e aggiornato il malware GootKit e che ora serve loro per scaricare il file PowerShell leggermente offuscato utile per installare il ransomware FTCODE.

FTCODE: i dettagli della nuova variante del ransomware

Gli analisti del CERT-PA (il Computer Emergency Response Team della Pubblica Amministrazione) hanno ora identificato la nuova variante del ransomware FTCODE che continua ad essere una seria minaccia per le caselle PEC italiane.

La nuova versione di FTCODE ha numerose parti di codice in comune con la precedente variante, in particolare per quel che riguarda la funzione usata dal malware per garantirsi la persistenza nel sistema target, quella per la comunicazione con il server di comando e controllo (C&C), quella per l’esecuzione di comandi PowerShell sulla macchina e quella per la cifratura del contenuto dei file.

Molto simile anche il codice necessario a gestire il ciclo per l’enumerazione dei file da cifrare. Così come riportato dal bollettino di sicurezza del CERT-PA, in questa nuova variante del ransomware FTCODE i criminal hacker hanno aggiunto alcune “migliorie”:

- il file di lock usato per garantire una singola istanza del malware è considerato non valido dopo 30 minuti: questo evita possibili “vaccinazioni” o deadlock;

- FTCODE crea ora un GUID univoco per macchina in un file di lavoro (ma sembra generarlo ad ogni avvio e quindi potrebbe trattarsi di un bug);

- i file vengono ora rinominati con un’estensione casuale (i primi 6 caratteri di un GUID) e non più con .ftcode;

- la password è generata tramite Get-Random e non tramite Membership.GeneratePassword: è composta da 50 caratteri alfanumerici e viene sempre inviata in chiaro al C&C;

- la pagina HTML con le istruzioni per pagare il riscatto è codificata in base64 anziché essere in chiaro;

- le cartelle Windows, Temp, Recycle, Intel, OEM, Program Files e ProgramData non vengono cifrate;

- in caso di errore durante la cifratura di un file, o durante l’enumerazione di questi, l’errore viene inviato al server C&C.

Il CERT-PA ha diffuso anche gli IoC del ransomware FTCODE, cioè gli indici di compromissione che possono tornare utili ai responsabili della sicurezza IT aziendale per individuare il codice malevolo del malware:

SHA256

- 5e0844e082ffc41784a9cbdf34225793a167c8c3f23aa7937fd442e6eaa19e2a

- 07c226d6e4ab84a586b1a09f09896223412de927513fda6bf13b031dc497e686

SHA1

- 46090a00ad5e755b0abef6be931086daef9c5651

- 4cb525212460fedae4820a7cfc39e47db48c4c7b

MD5

- e299d13f093b20559b62c8b22482bde3

- be611918fabc12048aeba6e55f6559d7

URL

- http://ceco.jasonrsheldon.com/

- http://ceco.myheritageins.com/?need=streetm&vid=vbs4&4643

- http://ceco.myheritageins.com/?need=aegzfej&vid=vbs4&

- http://kati.katieebecker.com/?need=aegzfej&vid=vbs4&

- http://bill.billfergerson.com

DOMINI

- cdn.unitycareers.com

- cdn.secure357.com

I consigli per difendersi

Come abbiamo visto, le tecniche usate dai criminal hacker per ingannare le loro potenziali vittime e indurle ad aprire gli allegati infetti (diffusi, nel caso del ransomware FTCODE, mediante l’invio di PEC già compromesse) sono sempre ben studiate e adattate di volta in volta alle realtà pubbliche o private che si vogliono colpire. È quindi molto facile cadere nella loro trappola.

Per prevenire un possibile attacco, è sufficiente seguire alcune semplici regole di sicurezza informatica.

Innanzitutto, è importante che le aziende strutturino un team di esperti che salvaguardi la sicurezza del perimetro cyber dell’organizzazione. Il malspam è una minaccia ormai molto diffusa e la mail è oggi il veicolo di infezione predominante. I criminal hacker sfruttano la leggerezza e la distrazione degli utenti nell’aprire e-mail e i suoi allegati.

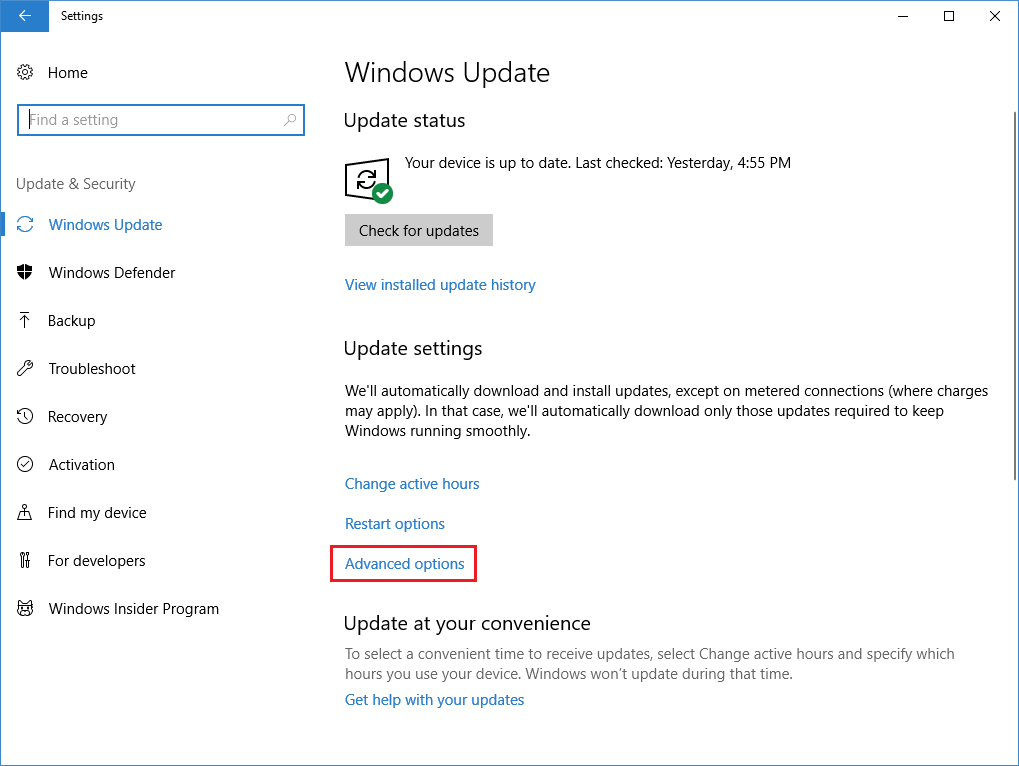

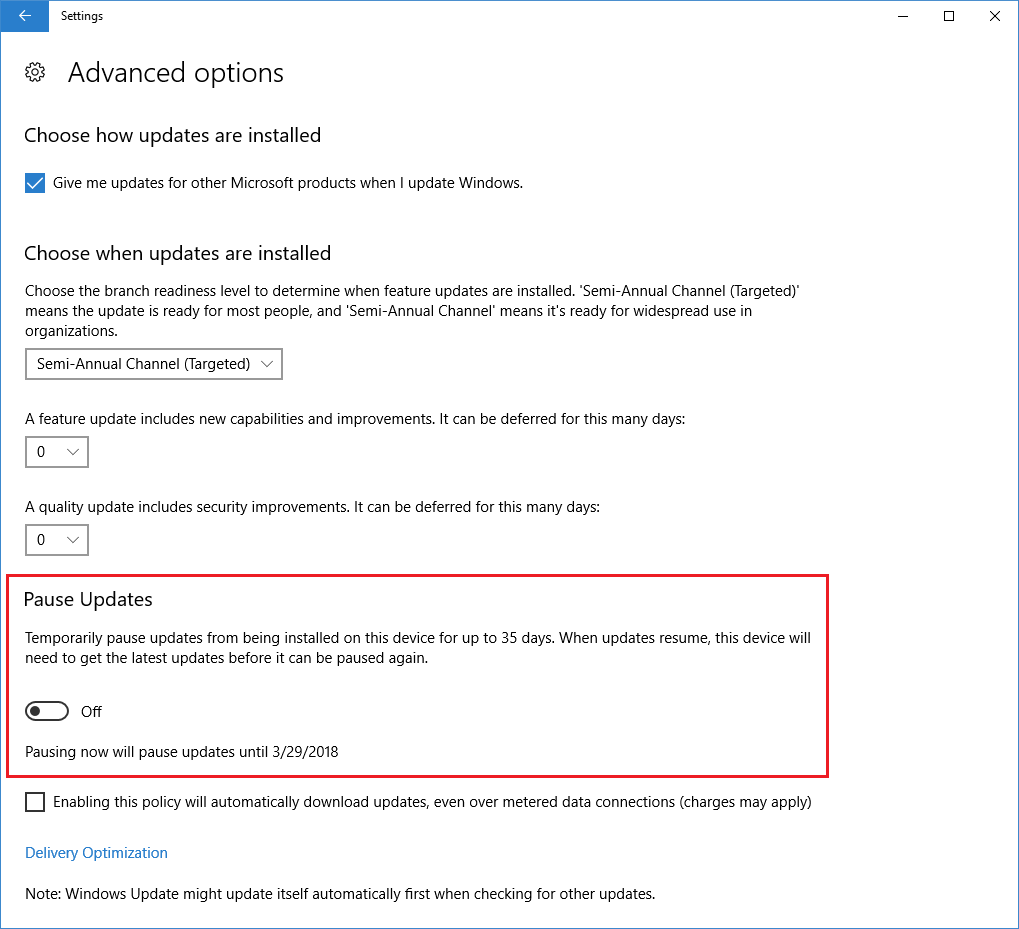

Per contrastare il fenomeno è utile anche dotarsi di idonei strumenti di protezione della rete informatica, per rilevamento e analisi del traffico, mantenendoli sempre aggiornati.

E' importante utilizzare dei sistemi di backup che all'occorrenza siano in grado di salvare e ripristinare i fale in maniera veloce ed affidabile, la soluzione attualmente che consigliamo è l'acquisto di un QNAP.

Allo stesso tempo è bene attuare formazione del personale, sensibilizzando sulle più recenti minacce e insegnando come riconoscere un potenziale attacco e cosa fare per evitare di subirlo. Soprattutto nei casi in cui ad essere presi di mira dal malspam sono gli indirizzi PEC di uso aziendale, è molto importante investire sulla formazione non solo dei dipendenti ma anche di tutti gli “utenti aziendali” e quindi anche clienti e fornitori esterni.

Valgono poi i consigli pratici sempre validi per difendersi dal malspam: prestare sempre la massima cautela quando si ricevono e-mail normali o di PEC di provenienza sospetta o da mittenti sconosciuti. Evitare, inoltre, di aprire gli allegati e, nel caso di documenti Office all’apparenza legittimi, evitare di abilitare l’esecuzione delle macro.

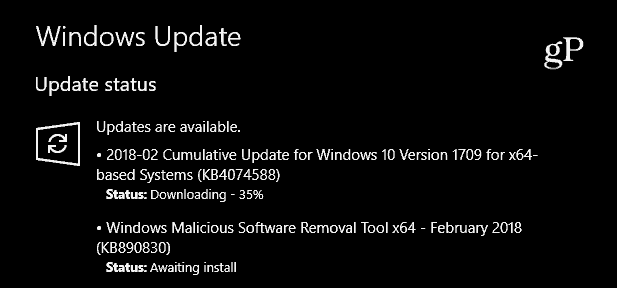

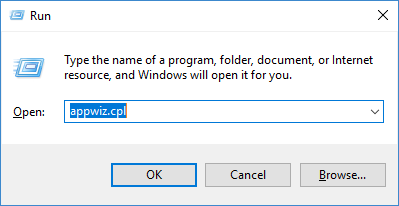

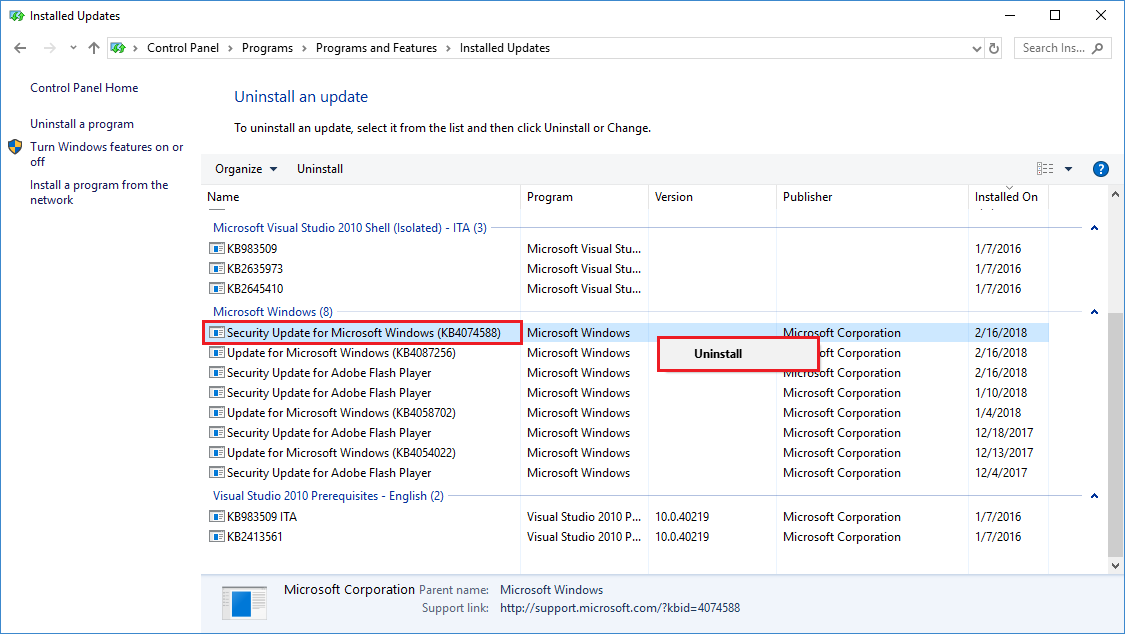

KB4074588, Mouse e tastiera non funzionano più!.

KB4074588, Mouse e tastiera non funzionano più!.

GDPR, l'Italia, insieme al resto delle nazioni europee, dovrà prepararsi ad un nuovo cambiamento rilevante relativo al trattamento dei dati personali ed alla loro protezione. Questa volta è l'Unione Europea a dettare un nuovo approccio che farà registrare, senza distinzioni, un forte impatto su legislazioni, aziende, cittadini, authority di tutto il continente europeo.

GDPR, l'Italia, insieme al resto delle nazioni europee, dovrà prepararsi ad un nuovo cambiamento rilevante relativo al trattamento dei dati personali ed alla loro protezione. Questa volta è l'Unione Europea a dettare un nuovo approccio che farà registrare, senza distinzioni, un forte impatto su legislazioni, aziende, cittadini, authority di tutto il continente europeo.

Sicurezza e Riservatezza dei dati

Sicurezza e Riservatezza dei dati La MBLI S.a.S, grazie alla partnership con la iRecovery, azienda specializzata nel recupero dei dati è in grado di recuperare/decriptare i dati corrotti dal Virus, con una percentuale molto vicina al 90% dei casi. Se nella eventualità che esistesse una variante non ancora individuata, i nostri tecnici effettuerebbero delle procedure per la ricerca dei nuovi algoritmi di decryptaggio.

La MBLI S.a.S, grazie alla partnership con la iRecovery, azienda specializzata nel recupero dei dati è in grado di recuperare/decriptare i dati corrotti dal Virus, con una percentuale molto vicina al 90% dei casi. Se nella eventualità che esistesse una variante non ancora individuata, i nostri tecnici effettuerebbero delle procedure per la ricerca dei nuovi algoritmi di decryptaggio.